4 razones para implementar controles de acceso basado en la identidad en tu compañía

Por un escritor de hombre misterioso

4.8 (503) En stock

Importancia de la Gestión de la Identidad y Control de Acceso en la Seguridad Cibernetica

Acceso basado en roles simplificacion del acceso con fechas de autorizacion basadas en roles - FasterCapital

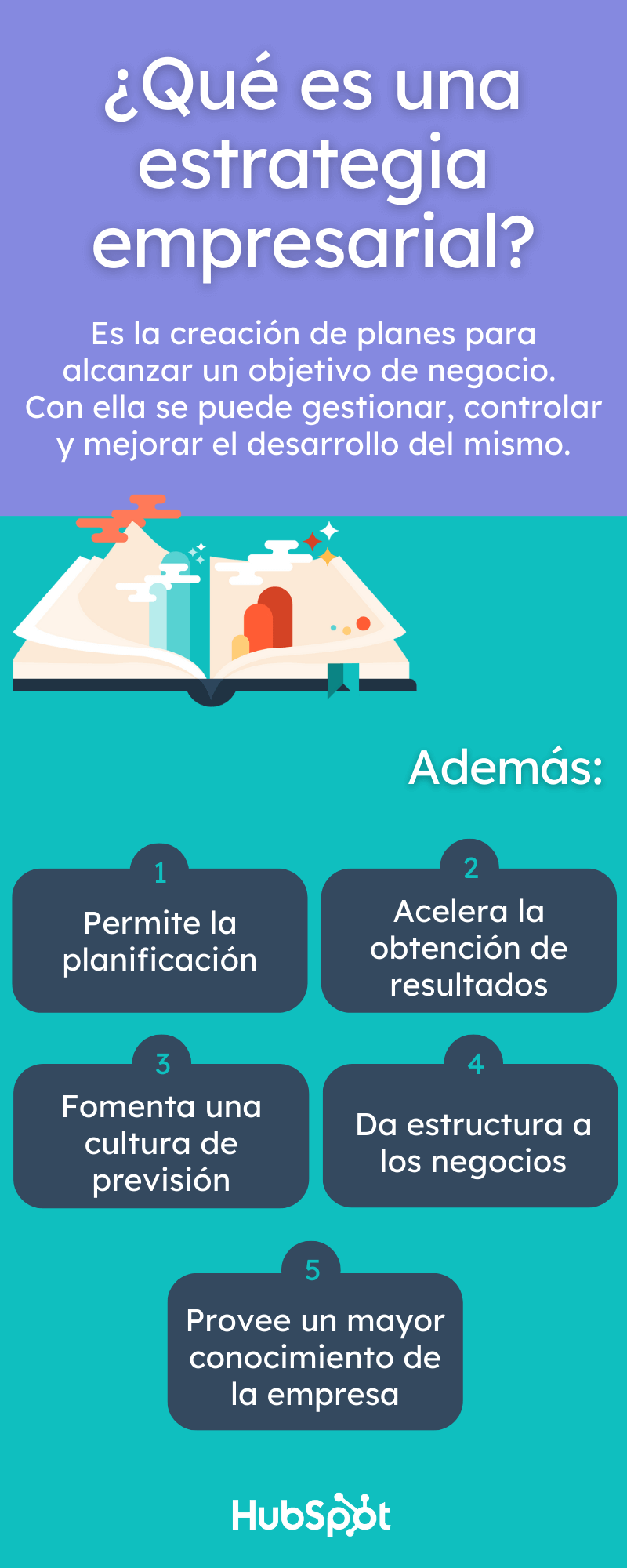

Estrategia empresarial: qué es, tipos, implementación y ejemplos

Importancia de la Gestión de la Identidad y Control de Acceso en la Seguridad Cibernetica

Qué es la gestión de identidades y accesos (IAM)? - OSTEC

Seguridad de datos: En qué consiste y qué es importante en tu empresa

Seguridad Blockchain: Protección Premium Para Empresas

Cómo proteger la identidad digital de una empresa?

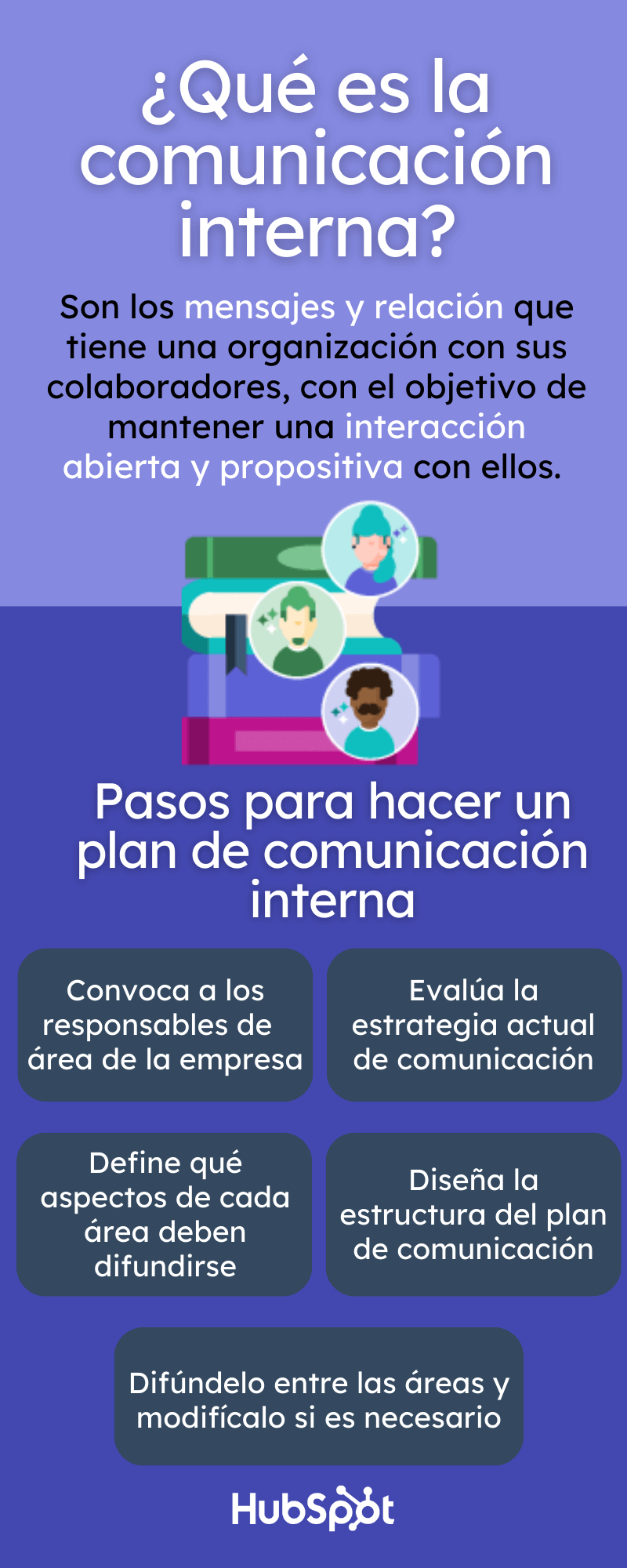

Comunicación interna: plan, estrategias, ejemplos y herramientas

Seguridad endpoint: cómo funciona - NinjaOne

5 razones de utilizar el control de acceso en su empresa

Cinco buenas razones para implementar soluciones call center en una empresa.

Procedimiento para la detección, orientación y derivación de casos de Violencia Basada en Género by Fundacion Justicia y Género - Issuu

Inteligencia Artificial y Tecnologías Digitales para los ODS by Real Academia de Ingeniería - Issuu

Qué es un sistema de control de acceso?

Qué es y para qué sirve un control de acceso?, Detectores + Actuadores, Tipos

El control de accesos, clave para garantizar la seguridad en data centers

Controla los accesos en puertas, barreras y tornos - Software y

- Llega la gira más esperada del año. Operación Triunfo 2023 lleva su música en directo a varias ciudades de España

CARRITO BEBE DUO BEBECAR FLOWY CAMEL ECOPIEL

CARRITO BEBE DUO BEBECAR FLOWY CAMEL ECOPIEL Portaminas Staedtler Graphite 777 Color Pastel

Portaminas Staedtler Graphite 777 Color Pastel SINLAND Toallas faciales de microfibra ultra suaves de

SINLAND Toallas faciales de microfibra ultra suaves de Las 11 diferencias de jugar (y trabajar) a 5K

Las 11 diferencias de jugar (y trabajar) a 5K Bandai Electronics - Tamagotchi Nano Clouds - Toy Story Woody

Bandai Electronics - Tamagotchi Nano Clouds - Toy Story Woody